INFORMACIÓN

GENERAL: |

El componente Filtro (Filter) de Wanguard es un generador de reglas para firewalls inteligentes y un analizador de tráfico para detección de ataques DDoS diseñado para proteger redes de amenazas internas y externas (ataques contra la disponibilidad en DNS, VoIP, Mail y servicios parecidos, tráfico no autorizado que provoca congestión de la red). Incluye sofisticados algoritmos de análisis del tráfico que pueden detectar y filtrar el tráfico malicioso en el lado del cliente de forma pormenorizada, sin que resulte afectada la experiencia del usuario ni provocar periodos de inactividad.

El Filtro de Wanguard (Wanguard Filter) solo funciona en colaboración con el Sensor de flujos (Flow Sensor) (para NetFlow, sFlow, jFlow o IPFIX) o el Sensor de paquetes (Packet Sensor) (para servidores en línea, puertos espejo o TAP de red).

|

PRINCIPALES

PRESTACIONES Y

CARACTERÍSTICAS: |

- Gestión y elaboración de informes a través de una avanzada Console web que ofrece una presentación unificada e integral

- Ofrece defensa contra ataques DoS, DDoS y otros ataques volumétricos conocidos, desconocidos y cambiantes mediante filtrado inteligente de cualquier combinación de direcciones IPv4 o IPv6 de origen y destino, puertos TCP de origen y destino, puertos UPD de origen y destino, protocolos IP, cabeceras IP no válidas, tipos ICMP, valores comunes de Tiempo de Vida (Time To Live), longitudes de paquetes, cargas útiles de paquetes, país, ID de transacción DNS, etc.

- Analiza paquetes IP (entre los que se incluyen tráfico VLAN y MPLS), así como datos de flujo de NetFlow, sFlow e IPFIX

- Realiza una inspección profunda de paquetes a fin de encontrar pautas en las cargas útiles de los paquetes

- Reconoce y bloquea tráfico malicioso en menos de 5 segundos

- No requiere formación básica en redes ni intervención del operador

- Operación sin estado (stateless) concebida para funcionar con enrutamiento asimétrico

- Utiliza SYN Proxy fpara garantizar protección contra ataques que se llevan a cabo mediante el envío de falsos paquetes SYN, SYN-ACK y ACK

- Puede bloquear fuentes mediante el uso de servicios de listas negras de direcciones IP basadas en reputación de terceros

- Herramientas flexibles en punto de conexión de gestión de amenazas y una API de fácil manejo para la escritura de scripts de reacción ante vectores de ataque:

- Advertir al NOC, cliente e ISP del atacante con plantillas de correo electrónico definidas por el usuario

- Enviar mensajes Syslog personalizados a servidores de registro remotos o sistemas SIEM

- Capturar una muestra del tráfico del atacante para su utilización en investigaciones forenses y como prueba jurídica

- Ejecutar los scripts que amplían las funciones integradas:

- Configurar las listas ACL o ejecutar comandos "shun" en routers y firewalls PIX

- Filtrar direcciones IP atacantes mediante la ejecución de comandos “route blackhole” en servidores Linux

- Enviar mensajes TRAP SNMP a estaciones de monitorización SNMP, etc.

- Es compatible con múltiples backends o servidores de filtrado de paquetes:

- Filtrado por software mediante el uso del framework NetFilter proporcionado por el kernel de Linux

- Filtrado por hardware en tarjetas de red de 1/10Gbps con chipset Intel 82599 (Intel X520 NIC, Intel X540 NIC, HP 560 NIC, otros proveedores)

- Filtrado por hardware en adaptadores de red Chelsio T4 o T5 de 10/40 Gbps

- Routers compatibles con BGP FlowSpec

- Firewalls y sistemas IPS dedicados de otros fabricantes controlados por scripts auxiliares

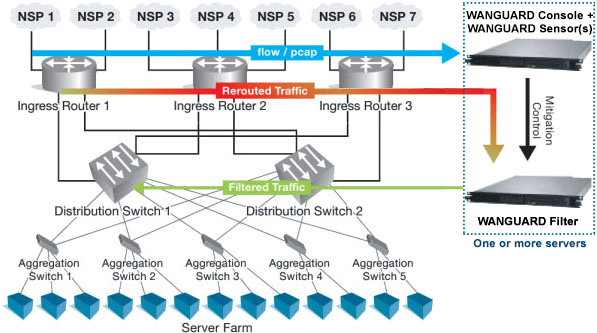

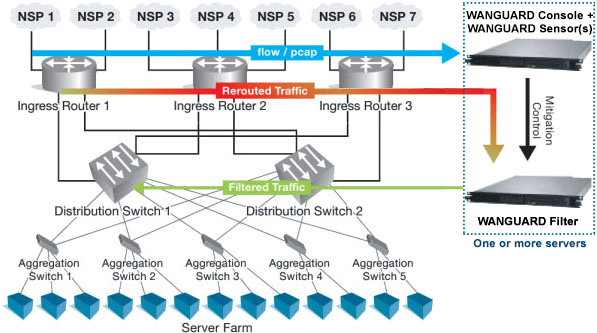

- El servidor(es) de limpieza puede(n) implementarse en línea o pueden eliminar tráfico malicioso mediante el uso del protocolo BGP para desviar (off-ramping) / volver a introducir (on-ramping) el tráfico en la red (enrutamiento hacia un sinkhole o sumidero), S/RTBH o FlowSpec

- El tráfico limpio puede volver a ser introducido en la red en dirección descendente, hacia al usuario, mediante enrutamiento estático o tunelización GRE/IPIP

- Instalación fácil y sin molestias en hardware de servidores genéricos

- La solución de software de mitigación y protección contra ataques DDoS que se instala en la propia infraestructura local del cliente más asequible del mercado

|

| ESCENARIOS DE IMPLEMENTACIÓN: |

-

Filtrado lateral. El Filtro de Wanguard (Wanguard Filter) envía una actualización de enrutamiento BGP a un router de borde (reflector de rutas) que establece su servidor como siguiente hop o salto para el tráfico sospechoso. El kernel encamina el tráfico limpio de vuelta a la red.

- Enrutamiento en línea.El Filtro de Wanguard (Wanguard Filter) se ejecuta en un servidor que radica en la ruta de datos principal, configurado como un router Linux.

- Puentes de red en línea. El Filtro de Wanguard (Wanguard Filter) se ejecuta en un servidor que radica en la ruta de datos principal, configurado como un puente de red Linux que opera en la capa de enlace de datos (capa 2) del modelo OSI.

- Monitorización fuera de línea.El Filtro de Wanguard (Wanguard Filter) se ejecuta en un servidor que recibe una copia de paquetes procedentes de un TAP de red o puerto espejo, o flujos procedentes de un Flow Sensor (Sensor de flujos). El filtrado directo no es posible, pero sigue pudiendo generar reglas de filtrado que mejoren la visibilidad de los ataques y que pueden aplicarse a otros dispositivos en línea o con BGP FlowSpec (RFC 5575).

- Servicios cruciales. El Filtro de Wanguard (Wanguard Filter) se ejecuta como servicio en cada servidor que suministra servicios cruciales. Aplica las reglas de filtrado al firewall local.

|

REQUISITOS

DE HARDWARE:

|

|

10 Gbps (~14 Mpps) mitigation |

40 Gbps (~30Mpps) mitigation |

| Topology: |

In-line or out-of-line |

Out-of-line recommended |

| CPU: |

2.4 GHz 10-core Intel Xeon E5-2640v4 |

2.4 GHz 14-core Intel Xeon E5-2690v4 |

| RAM: |

8 GB DDR4 quad-channel |

16 GB DDR4 quad-channel |

| Network Cards: |

1 x 10 GbE card (Chelsio T5+, Intel X520+, other DPDK-supported NIC)

1 x Gigabit Ethernet |

1 x 40 GbE card (Chelsio T5+, Intel XL710+, other DPDK-supported NICs)

1 x Gigabit Ethernet |

| Operating System: |

Rocky / Alma / RHEL 8 or 9; Debian 10 to 12; Ubuntu Server 16 to 22 |

Rocky / Alma / RHEL 8 or 9; Debian 10 to 12; Ubuntu Server 16 to 22 |

| Disk Space: |

10 GB (including OS) |

10 GB (including OS) |

|

|

ACTUACIÓN:

|

Los métodos de filtrado del tráfico directamente admitidos por el Filtro (Filter) se complementan, en cuanto a rendimimiento y funciones:

-

El irewall de software es muy flexible, si bien no lo suficientemente rápido en hardware genérico como para poder normalizar (scrub) un enlace de 10 GbE completo inundado de pequeños paquetes. El rendimiento de filtrado del software depende de muchos parámetros, como tipo/velocidad/caché de la CPU, versión del núcleo Linux, chipset de NIC (tarjeta de red), controlador de NIC, tipo de ataque, carga del servidor, tamaño del tráfico enrutado, el equilibrio multinúcleo de interrupciones de hardware, el número de reglas existentes y la configuración multicola.

-

El filtro de paquetes de hardware puede enviar tráfico 10G a velocidad de cable al interior del chipset del adaptador de red, sin utilizar la CPU del servidor. Puede aplicar únicamente un subconjunto de reglas de filtrado, lo que puede que no resulte tan eficaz como el firewall de software contra todo tipo de ataques.

-

FlowSpec (RFC 5575) puede utilizarse para indicar a los routers que lleven a cabo las acciones de filtrado adecuadas para un flujo determinado, que se define mediante una n-tupla, como una combinación de dirección IP de origen y destino, número de protocolo y puertos.

La operación sin estado (stateless) del Filtro garantiza la detección y mitigación de ataques volumétricos que pueden inutilizar hasta los dispositivos con estado (stateful) más potentes, como firewalls, sistemas de detección de intrusos (IDS) o sistemas de protección de intrusos (IPS). La desventaja de la operación sin estado (stateless) es que, a diferencia de los IPS tradicionales, el Sensor y el Filtro no pueden detectar ni bloquear ataques no volumétricos dirigidos contra la capa de aplicación (capa 7 del sistema OSI). El Filtro debe instalarse en los puntos de entrada a la red, antes de otros dispositivos con estado (stateful).

A fin de aumentar la capacidad de filtrado de paquetes a 40Gbit/s, 100Gbit/s o más, pueden agruparse múltiples Filtros de paquetes (Packet Filters) implementados en distintos servidores con adaptadores de red de 10Gbit/s. Para dividir el tráfico, puede utilizarse un equilibrador de carga de hardware o enrutamiento multitrayecto de coste equivalente (equal-cost multi-path routing).

Cuando un ataque DDoS satura el ancho de banda en el enlace ascendente o sobrepasa la capacidad del servidor(es) de filtrado, el Sensor puede recurrir al protocolo BGP para desviar hacia una ruta nula (black-hole//null-route)el tráfico dirigido a los destinos objeto del ataque.

|

INFORMACIÓN

ADICIONAL:

|

Puede descargar y probar Waguard Filter durante 30 días solicitando una licencia de evaluación.

Puede comprar licencias de Wanguard Sensor a través de la tienda en línea.

Encontrará una respuesta a las preguntas más frecuentes en la Base de conocimientos (Knowledge Base) y la Guía de usuario (User Guide).

En caso de que necesite más información, no dude en ponerse en contacto con nosotros. |