| ÜBERBLICK: |

Die Filter-Komponente von Wanguard ist ein Anti-DDoS-Datenverkehrsanalysator und intelligenter Firewall-Regelgenerator zum Schutz von Netzwerken vor internen und externen Bedrohungen (Verfügbarkeitsangriffe auf DNS, VoIP, Mail und ähnliche Dienste, nicht autorisierter Datenverkehr mit Netzwerkstau). Es umfasst ausgeklügelte Algorithmen zur Verkehrsanalyse, die schädlichen Datenverkehr granular erfassen und filtern können, ohne die Benutzererfahrung zu beeinträchtigen oder Ausfallzeiten zu verursachen.

Wanguard Filter funktioniert nur in Verbindung mit einem Flow Sensor (für NetFlow, sFlow, jFlow oder IPFIX) oder Packet Sensor (für In-Line-Server, Port Mirroring oder Netzwerk-TAPs).

|

HAUPTMERKMALE

UND VORTEILE: |

- Management und Reporting über eine moderne webbasierte Console mit einer einheitlichen, holistischen Präsentation

- Schutz vor bekannten, unbekannten und sich entwickelnden DoS-, DDoS- und anderen volumetrischen Angriffen durch intelligente Filterung beliebiger Kombinationen von Quell- und Ziel-IPv4- oder IPv6-Adressen, Quell- und Ziel-TCP-Ports, Quell- und Ziel-UDP-Ports, IP-Protokolle, ungültige IP-Header, ICMP-Typen, gemeinsame Time To Live-Werte, Paketlängen, Paketnutzlasten, Land, DNS-Transaktions-ID usw.

- Analysiert IP-Pakete (einschließlich VLAN- und MPLS-Datenverkehr) sowie NetFlow-, sFlow- und IPFIX-Datenanagemen

- Führt eine Deep Packet-Prüfung durch, um Muster in Paketnutzlasten zu finden

- Erkennt und blockiert schädlichen Datenverkehr in weniger als 5 Sekunden

- Erfordert kein Netzwerk-Baseline-Training oder Bedienereingriff

- Stateless-Betrieb für asymmetrisches Routing

- Nutzt SYN Proxy zum Schutz vor gefälschten SYN-, SYN-ACK- und ACK-Angriffen

- Kann Quellen blockieren, unter Berufung auf reputationsbasierte IP-Blacklisting-Dienste von Drittanbietern

- Flexible Tools für die Verwaltung von Bedrohungen pro Endpunkt und eine einfach zu verwendende API für die Skripterstellung der Reaktion auf Angriffsvektoren:

- Senden von Warnmeldungen an das NOC, den Kunden oder den ISP des Angreifers mit benutzerdefinierten E-Mail-Vorlagen

- Senden von benutzerdefinierten Syslog-Nachrichten an entfernte Protokollserver oder SIEM-Systeme

- Erhebung einer Stichprobe vom Datenverkehr des Angreifers für forensische Ermittlungen und rechtliche Beweismittel

- Ausführung der Skripts, die die integrierten Funktionen erweitern:

- Konfigurieren von ACLs oder Ausführen von "shun" -Befehlen auf Routern und PIX-Firewalls

- Filtern von angreifenden IP-Adressen durch Ausführen von "route blackhole"-Befehlen auf Linux-Servern

- Senden von SNMP-TRAP-Nachrichten an SNMP-Überwachungsstationen usw

- Unterstützt mehrere Paketfilter-Backends:

- Softwarebasiertes Filtern mit dem NetFilter-Framework, das vom Linux-Kernel bereitgestellt wird

- Hardwarebasierte Filterung auf 1/10 Gbit / s-Netzwerkkarten mit Intels 82599-Chipsatz (Intel X520 NIC, Intel X540 NIC, HP 560 NIC, andere Anbieter)

- Hardwarebasierte Filterung von Chelsio T4- oder T5-Netzwerkadaptern mit 10/40 Gbit/s

- BGP FlowSpec-fähige Router

- Dedizierte Firewalls und IPSes von Drittanbietern, die von Hilfsskripten gesteuert werden

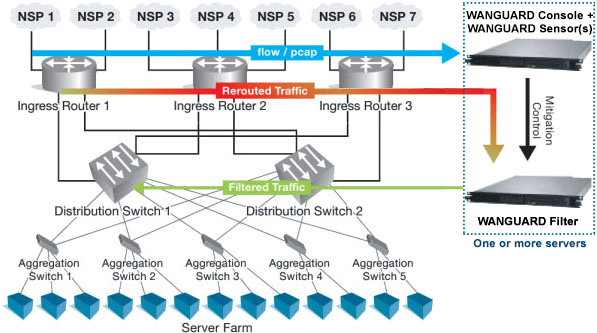

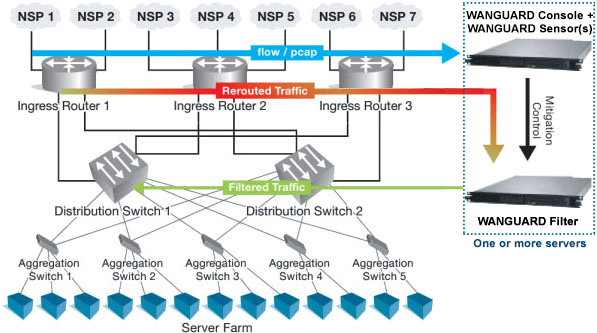

- Reinigungsserver können inline eingesetzt werden oder schädlichen Datenverkehr durch BGP-Off- / On-Ramping (Senkloch-Routing), S/RTBH oder FlowSpec scrubben

- Gereinigter Datenverkehr kann mit statischem Routing oder GRE / IPIP-Tunneling nachgeschaltet in das Netzwerk eingespeist werden

- Einfache und unterbrechungsfreie Installation auf Standard-Server-Hardware

- Die kostengünstigste Anti-DDoS- und DDoS-Abwehr-Softwarelösung auf dem Markt

|

| EINSATZSZENARIEN: |

-

Seitenfilterung. Wanguard Filter sendet ein BGP-Routing-Update an einen Grenz-Router (Routenreflektor), der seinen Server als nächsten Hop für den verdächtigen Verkehr einstellt. Der Kernel leitet den gereinigten Datenverkehr zurück ins Netzwerk.

- In-line-Routing. Wanguard Filter wird auf einem Server ausgeführt, der sich im Hauptdatenpfad befindet und als Linux-Router konfiguriert ist.

- Inline-Netzwerk-Bridging. Wanguard Filter wird auf einem Server ausgeführt, der sich im Hauptdatenpfad befindet und als OSI-Layer-2-Linux-Netzwerkbrücke konfiguriert ist.

- Out-of-Line-Überwachung. Wanguard-Filter wird auf einem Server ausgeführt, der von einem Netzwerk-TAP oder einem Spiegelungs-Port eine Paketkopie empfängt oder aus einem Flow Sensor fließt. Die direkte Filterung ist nicht möglich, es können jedoch Filterregeln generiert werden, die die Sichtbarkeit von Angriffen verbessern und auf andere Inline-Anwendungen oder mit BGP FlowSpec (RFC 5575) angewendet werden können.

- Kritische Dienstleistungen. Wanguard Filter wird als Dienst auf jedem Server ausgeführt, der wesentliche Dienste bereitstellt. Es wendet die Filterregeln auf die lokale Firewall an.

|

MINDESYSTEM

ANFORDERUNGEN:

|

|

10 Gbps (~14 Mpps) mitigation |

40 Gbps (~30Mpps) mitigation |

| Deployment Method: |

In-line or out-of-line |

Out-of-line recommended |

| CPU: |

2.4 GHz 10-core Intel Xeon E5-2640v4 |

2.4 GHz 14-core Intel Xeon E5-2690v4 |

| RAM: |

8 GB DDR4 quad-channel |

16 GB DDR4 quad-channel |

| Network Cards: |

1 x 10 GbE card (Chelsio T5+, Intel X520+, other DPDK-supported NIC)

1 x Gigabit Ethernet |

1 x 40 GbE card (Chelsio T5+, Intel XL710+, other DPDK-supported NICs)

1 x Gigabit Ethernet |

| Operating System: |

RHEL / Rocky / Alma 8 or 9; Debian 10 to 12; Ubuntu Server 16 to 22 |

RHEL / Rocky / Alma 8 or 9; Debian 10 to 12; Ubuntu Server 16 to 22 |

| Disk Space: |

10 GB (including OS) |

10 GB (including OS) |

|

|

PERFORMANCE:

|

Die von Filter direkt unterstützten Filtermethoden ergänzen sich leistungsmäßig und funktional:

-

Die software firewall ist sehr flexibel, obwohl sie auf handelsüblicher Hardware nicht schnell genug ist, um eine volle 10-GbE-Verbindung zu scrubben, die mit kleinen Paketen überflutet ist. Die Software-Filterungsleistung hängt von vielen Parametern ab wie CPU-Typ / Geschwindigkeit / Cache, Linux-Kernel-Version, NIC-Chipsatz, NIC-Treiber, Angriffstyp, Serverlast, gerouteter Verkehrsgröße, dem Multi-Core-Ausgleich von Hardware-Ausfällen und der Anzahl der vorhandenen Regeln und Einstellungen für mehrere Warteschlangen.

-

Der Hardwarepaketfilter kann 100G-Verkehr mit Leitungsgeschwindigkeit innerhalb des Chipsatzes des Netzwerkadapters absetzen, ohne die CPU des Servers zu verwenden. Es kann nur eine Teilmenge der Filterregeln anwenden, daher ist es möglicherweise nicht so effizient wie die Software-Firewall gegen alle Arten von Angriffen.

-

Flowspec (RFC 5575) kann verwendet werden, um den Routern zu signalisieren, geeignete Filteraktionen für einen bestimmten Datenfluss auszuführen, der durch ein n-Tupel definiert ist, wie eine Kombination aus Quell- und Ziel-IP-Adresse, Protokollnummer und Ports.

Der zustandslose Betrieb von Filter gewährleistet die Erkennung und Miniminierung von volumetrischen Angriffen, die selbst die leistungsfähigsten zustandsabhängigen Devices wie Firewalls, Einbruchmeldesysteme (IDS) oder Einbruchschutzsysteme (IPS) lahmlegen können. Der Nachteil der zustandslosen Operation besteht darin, dass Sensor und Filter im Gegensatz zu herkömmlichen IPS nicht in der Lage sind, Angriffe mit nicht volumetrischen Anwendungsschichten (OSI Layer 7) zu erkennen und zu blockieren. Der Filter sollte auf den Einstiegspunkten des Netzwerks vor anderen zustandsabhängigen Geräten installiert werden.

Um die Paketfilterkapazität auf 40 Gbit / s, 100 Gbit / s oder mehr zu erhöhen, können Sie mehrere Paketfilter auf verschiedenen Servern mit 10 Gbit / s-Netzwerkadaptern gruppieren. Um den Datenverkehr zu teilen, können Sie einen Hardware-Loadbalancer (Lastenverteiler) oder ein Mehrwege-Routing mit gleichen Kosten verwenden.

Wenn ein DDoS-Angriff die Uplink-Bandbreite sättigt oder über der Kapazität des Filterservers liegt, kann der Sensor die angegriffenen Ziele in BGP black-hole/Null-Route setzen.

|

ZUSÄTZLICHE

INFORMATION:

|

Sie können Wanguard Filter 30 Tage lang testen, indem Sie eine Testlizenz anfordern.

Lizenzen für Wanguard Filter können über den Online-Shop erworben werden.

Häufig gestellte Fragen werden in der Knowledge Base und im Benutzerhandbuch beantwortet.

Wenn Sie weitere Informationen benötigen, zögern Sie nicht, uns zu kontaktieren. |